Kerio Personal Firewall et OutPost Pro v2.1

Télécharger : KerioPersonalFireWall v2.1.5

Télécharger le fichier d'aide en Français (le coller dans le répertoire de Kerio) ou consulter l'aide en ligne ICIKPF SplashKiller à exécuter Kerio fermé permet de supprimer le nag screen du programme

Francisation de Kerio par Julien traducteur-WM de Veekee Téléchargement 1065 ko

Il existe une version plus récente, la 4 mais celle-ci ressemble trop à ZoneAlarm et ses fonctions avancées sont bridées après la période d'essai si on ne l'achète pas.

Une alternative très intéressante est OutPost Pro v2.1 qui permet d'utiliser des modules additionnels permettant notamment de filtrer les referrers, les webbugs, les pièces jointes, etc......

Toutes informations et configuration Outpost Pro : ICI

Si vous avez eu un jour ZoneAlarm sur votre PC, il faut éliminer toutes traces et fichiers oubliés par la désinstallation boîteuse : voir : Zonelab support (bas de page) ou utiliser ce petit reg : zapclean

Si Outpost précédemment : utiliser ce reg après avoir lu les instructions: opclean

KerioPersonalFirewall

Installer, redémarrer, supprimer les règles par défaut et éditer les vôtres pour une meilleure sécurité.

Règles de base pour Kerio Personal Firewall

(Notify=avertir) signifie afficher une alerte

(Logged=inscrire dans le journal) signifie loger l'évènement quand la règle

correspond

La règle de loopback n'est plus absolument indispensable avec KPF, cependant sur

bien des configurations, elle accélère les échanges, je conseillerais donc de la

rajouter après les règles system (voir copie d'écran) ou mieux 2 règles loopback

pour IE et OE juste avant celle les concernant comme indiqué dans les règles

complémentaires

Dans le champs "Description de la règle, vous pouvez entrer

le texte que vous voulez plutôt que le texte Anglais.

Vous la trouverez ainsi que quelques autres règles utiles dans "divers"

Note : Entrer toutes les règles dans l'ordre comme indiqué. Lors de la création

d'une règle spécifique à une application, déplacez-la juste en-dessous de la

règle s'appliquant à une application similaire. Par exemple, les règles

s'appliquant à un autre browser se placent sous les règles équivalentes de IE.

Règles 1 - 2 Concerne le bloquage NetBIOS. Entrer comme indiqué, même si vous

avez désolidarisé NetBIOS du protocole TCP/IP, elles vous permettront de savoir

s'il y a une tentative d'intrusion. (Pré-suppose que vous n'utilisez pas

LEGITIMEMENT NetBIOS sur votre système)

Règles 3 - 4 permettent aux applications de se connecter à vos serveurs DNS. Il

vous faut créer autant de règles que votre FAI utilise de serveur DNS.

(Comment trouver vos serveurs DNS sera expliqué dans divers)

Règles 5 - 9 concernent les règles ICMP

Règle 10 bloque et loge toutes les requêtes externes vers des ports classiques

:FTP, HTTP, POP3, SMTP, Telnet, NetBios, etc.

Règles 11 - 14 règles supplémentaires facultatives ( Par defaut de AtGuard).

Couvert par d'autres règles mais peut être utile en cas d'attaque pour loger

précisément l'agresseur.

Peuvent être désactivées et activées en cas de besoin.

Règles 15 - 16 Blocage des ports trojans classiques, (bas et haut). Pas

indispensables, comme 11 à 14.

Règles 17 - 20 Règles spécifiques aux applications. Vous aurez généralement une

ou deux règles à éditer par application devant avoir accès à Internet.

Règle 21 Bloque et loge toutes les requêtes UDP/TCP

indésirables depuis votre PC (trojan, ver,etc...),

ATTENTION : cette règle bloque l'option apprentissage (requête en sortie

inconnue)

Règle 22 est la règle "tout bloquer". Ne pas l'activer avant d'avoir créé toutes

les règles pour vos applications ! Laissez l'assistant (Demander quand une règle

n'est pas trouvée) , surtout si vous installez souvent de nouvelles applications

devant avoir accès au W3.

RESPECTER L'ORDRE DES REGLES : KPF interprète les règles de haut en bas

Règle 1:

Description: Block Inbound NetBIOS TCP UDP (Notify)

Protocol: TCP and UDP

Direction: Incoming

Port type: Port/Range

First Port: 137

Last Port: 139

Local App.: Any

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 2:

Description: Block Outbound NetBIOS TCP UDP (Notify)

Protocol: TCP and UDP

Direction: Outgoing

Local Port: Any

Local App.: Any

Remote Address Type: Any

Port type: Port/Range

First Port: 137

Last Port: 139

Action DENY

= = = = = = = = = = = = = = = =

Règle 3:

Description: ISP Domain Name Server Any App UDP

Protocol: UDP

Direction: Both

Local Port: Any

Local App.: Any

Remote Address Type: Single

Host address: (Your ISP DNS) IP number

Port type: Single

Port number: 53

Action PERMIT

= = = = = = = = = = = = = = = =

Règle 4:

Description: Other DNS

Protocol: TCP and UDP

Direction: Both

Local Port: Any

Local App.: Any

Remote Address Type: Any

Port type: Single

Port number: 53

Action DENY

** Sur certaines configurations, cette règle peut empêcher tout accès au Web,

désactiver si c'est le cas.

= = = = = = = = = = = = = = = =

Règle 5:

Description: Out Needed To Ping And TraceRoute Others

Protocol: ICMP

Direction: Outgoing

ICMP Type: Echo Request

Remote Endpoint: Any

Action PERMIT

= = = = = = = = = = = = = = = =

Règle 6:

Description: In Needed To Ping And TraceRoute Others

Protocol: ICMP

Direction: Incoming

ICMP Type: Echo Reply, Destination Unreachable, Time

Exceeded

Remote Endpoint: Any

Action PERMIT

= = = = = = = = = = = = = = = =

Règle 7:

Description: In Block Ping and TraceRoute ICMP

(Notify)

Protocol: ICMP

Direction: Incoming

ICMP Type: Echo Request

Remote Endpoint: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 8:

Description: Out Block Ping and TraceRoute ICMP

(Notify)

Protocol: ICMP

Direction: Outgoing

ICMP Type: Echo Reply, Destination Unreachable, Time

Exceeded

Remote Endpoint: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 9:

Description: Block ICMP (Logged)

Protocol: ICMP

Direction: Both

ICMP Type: Echo Reply, Destination Unreachable, Source

Quench, Redirect,

Echo, Time Exceeded, Parameter Prob, Time Stamp, Time

StampReply, Info

Request, Info Reply, Address, Adress Reply, Router

Advertisement, Router

Solicitation (ALL)

Remote Endpoint: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 10:

Description: Block Common Ports (Logged)

Protocol: TCP and UDP

Direction: Incoming

Port type: List of Ports

Local App.: Any

List of Ports:

113,79,21,80,443,8080,143,110,25,23,22,42,53,98

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 11:

Description: Back Orifice Block (Logged)

Protocol: TCP and UDP

Direction: Incoming

Port type: List of Ports

Local App.: Any

List of Ports: 54320,54321,31337

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 12:

Description: Netbus Block (Logged)

Protocol: TCP

Direction: Incoming

Port type: List of Ports

Local App.: Any

List of Ports: 12456,12345,12346,20034

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 13:

Description: Bootpc (Logged)

Protocol: TCP and UDP

Direction: Incoming

Port type: Single port

Local App.: Any

Port number: 68

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 14:

Description: RPCSS (Logged)

Protocol: UDP

Direction: Incoming

Port type: Single port

Local App.: Any

Port number: 135

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 15:

Description: Block Low Trojan Ports TCP UDP (Notify)

Protocol: TCP and UDP

Direction: Both

Port type: Port/range

Local App.: Any

First port number: 1

Last port number: 79

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 16:

Description: Block High Trojan Ports TCP UDP (Notify)

Protocol: TCP and UDP

Direction: Both

Port type: Port/range

Local App.: Any

First port number: 5000

Last port number: 65535

Remote Address Type: Any

Port type: Any

Action DENY

** Facultatif, cette règle peut vous empêcher l'utilisation de certains proxies

ou

la navigation sur des serveurs FTP tournant sur des ports "exotiques"

= = = = = = = = = = = = = = = =

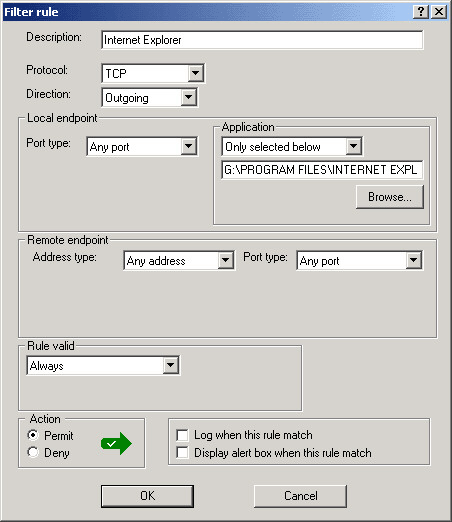

Règle 17:

Description: Internet Explorer-Web browsing

Protocol: TCP

Direction: Outgoing

Port type: Any

Local App.: Only selected below => iexplore.exe

Remote Address Type: Any

Port type: List of ports

List of ports: 80,8080,3128,443,20,21

Action PERMIT

** Vous pouvez remplacer la liste de port par ANY si nécessaire (utilisation de

IE pour des serveurs FPT sur port "exotique")

= = = = = = = = = = = = = = = =

Règle 18:

Description: Outlook Express

Protocol: TCP

Direction: Outgoing

Port type: Any

Local App.: Only selected below => msimn.exe

Remote Address Type: Any

Port type: List of ports

List of ports: 25,110,119,143

Action PERMIT

** Une règle complémentaire (voir "divers") peut être rajoutée juste en-dessous.

= = = = = = = = = = = = = = = =

Règle 19:

Description: ICQ Web Access Block

Protocol: TCP and UDP

Direction: Outgoing

Port type: Any

Local App.: Only selected below => icq.exe

Remote Address Type: Any

Port type: Single port

List of ports: 80

Action DENY

** Si vous ne pouvez vous passer de ce truc seulement

= = = = = = = = = = = = = = = =

Règle 20:

Description: ICQ Application

Protocol: TCP

Direction: Outgoing

Port type: Any

Local App.: Only selected below => icq.exe

Remote Address Type: Any

Port type: Single port

List of ports: 5190

Action PERMIT

** Si vous ne pouvez vous passer de ce truc seulement

= = = = = = = = = = = = = = = =

Règle 21:

Description: Block Outbound Unauthorized Apps TCP UDP

(Notify)

Protocol: TCP and UDP

Direction: Outgoing

Port type: Any

Local App.: Any

Remote Address Type: Any

Port type: Any

Action DENY

= = = = = = = = = = = = = = = =

Règle 22:

Description: Block Inbound Unknown Apps TCP UDP

(Notify)

Protocol: TCP and UDP

Direction: Incoming

Port type: Any

Local App.: Any

Remote Address Type: Any

Port type: Any

Action DENY

Si vous êtes sur un LAN, il peut être nécessaire d'autoriser le NetBIOS pour les

PC de votre réseau local, les ajouter avant les règles 1 et 2 :

Règle 2a:

Description: Trusted Inbound NetBIOS TCP UDP

Protocol: TCP and UDP

Direction: Incoming

Port type: Port/Range

First Port: 137

Last Port: 139

Local App.: Any

Remote Address Type: Trusted Address Group

Port type: Any

Action PERMIT

= = = = = = = = = = = = = = = =

Règle 3b:

Description: Trusted Outbound NetBIOS TCP UDP

Protocol: TCP and UDP

Direction: Outgoing

Local Port: Any

Local App.: Any

Remote Address Type: Trusted Address Group

Port type: Port/Range

First Port: 137

Last Port: 139

Action PERMIT

Divers :

A.Règles complémentaires :

= = = = = = = = = = = = = = =

Description : Loopback Cache IE

Protocole UDP

Direction : Outgoing

Local Port : Any

Local App : Only selected below => iexplore.exe

Remote address Type : Single

Host Address : 127.0.0.1

Port Type : Any

Action : PERMIT

** A ajouter avant la règle 17

= = = = = = = = = = = = = =

Description : Loopback Cache OE

Protocole TCP

Direction : Outgoing

Local Port : Any

Local App : Only selected below => msimn.exe

Remote address Type : Single

Host Address : 127.0.0.1

Port Type : Any

Action : PERMIT

Ces 2 règles peuvent être remplacées par celle un peu plus lâche : LoopBack TCP/UDP - Outgoing - Local Port - Any - Local App Any Remote Address 127.0.0.1 Action PERMIT

= = = = = = = = = = = = = = =

Description : Outlook Express Out

protocole : TCP and UDP

Direction : Outgoing

Local Port : Any

Local App : msimn.exe

Remote Address : Any

Port Type : Any

Action : DENY

** Ajouter sous la règle 18

Cette règle permet d'éviter que OE ne se connecte automatiquement au W3 suite à

l'insertion de scripts dans des messages HTLM ou ne renvoie des informations sur

l'ouverture ou non du courrier grâce à un webbug par exemple

Ne pas utiliser si vous

récupérer votre courrier Hotmail avec OutlookExpress.

= = = = = = = = = = = = = = =

Description : Internet Explorer In

Protocole : TCP and UDP

Direction : Incoming

LocalPort : Any

Local App : iexplore.exe

Remote Address : Any

Port Type : Any

Action : DENY

** Ajouter sous la règle 17

Cette règle permet de contrer certaines tentatives d'exécution d'attaque depuis

le web

sur votre PC

= = = = = = = = = = = = = = =

Description : faille PPTP

Protocole : TCP and UDP

Direction : incoming

LocalPort : 1723

Local App : Any

Remote Address : Any

Port Type : Any

Action : DENY

= = = = = = = = = = = = = = =

Description : Exploit

mshta

Protocole : TCP and UDP

Direction : Both

Local Port : Any

Local App : MSHTA.EXE (Path X:\WINDOWS\system32\mshta.exe)

Remote Address : Any

Port Type : Any

Action : DENY

Attention : Cet exploit permet d'installer et d'exécuter n'importe quelle application sur votre ordinateur depuis une page web malveillante

=====================

Règles pour le DHCP si

utilisé :

A ajouter au-dessus de la règle 15

= = = = = = = = = = = = :

Description: DHCP In/Out

Protocol: UDP

Direction: Both

Local End Port:68

Application: ANY (ou ton Application DHCP : x:\WINDOWS\SYSTEM32\SVCHOST.EXE)

Remote End Port: 67

Remote Address: DHCP Server IP (ou any)

Rule Valid: Always

Action: Permit

Logging: None

Rule #2:

Description: DHCP

Protocol: UDP

Direction: Outgoing

Local End Port:68

Application: ANY (ou ton Application DHCP : x:\WINDOWS\SYSTEM32\SVCHOST.EXE)

Remote End Port: 67

Remote Address: 255.255.255.255

Rule Valid: Always

Action: Permit

Logging: None

B. Déterminer ses serveurs DNS et DHCP:

Sous win95/98/Me :

Démarrer\Exécuter : winipcfg détails

Sous Win2K/XP

Dans une fenêtre DOS (invite de commande) :

ipconfig/all

C. Résolution de problèmes

Le buffer par défaut de KPF peut se révéler insuffisant sous certaines

configurations, pour l'augmenter se rendre à la clé :

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\fwdrv et modifier la valeur

MaxBufferSize :

DWORD VALUE 4000 (hex)

Le moteur expérimental de détection d'accès au kernel peut causer certains

conflits sous certaines configurations. Pour le désactiver se rendre à la clé :

HKLM\System\CurrentControlSet\Services\fwdrv et mettre "KernelModuleAuth"

Valeur DWORD 0 (Hex) au lieu de 1

D. Astuces

A titre documentaire, rétablir le cryptage ensuite pour des raisons de

sécurité.[Valeur "0" (hex)]

Ouvrir le fichier x:\Program Files\Kerio\Personal Firewall\persfw.conf

avec un Editeur de texte

Aller à la clé :

HKEY_LOCAL_MACHINE\Software\Kerio\Personal Firewall

Cliquer [edit][new]

Choisir : "DWORD Value"

Entrer "EncrDisabled" comme nom de la nouvelle clé

Cliquer : [edit][modify] et entrer "1"(hex) comme valeur

Redémarrer

Pour bloquer automatiquement toute connexion si KPF est tué (par un trojan ou un ver par exemple) :

Allez à la clé [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\fwdrv] (NT/XP)

ou [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\VxD\fwdrv] (Win9*/Me)

Ajoutez une nouvelle Valeur DWORD "AlwaysSecure" valeur : 1

Pour corriger la vulnérabilité concernant les packets fragmentés non filtrés par KPF v2.15 :

Allez à la clé [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters]

Ajoutez une nouvelle Valeur DWORD "EnableFragmentChecking" valeur : 1

Pour limiter l'accès à des plages horaires :

Il suffit de spécifier à la règles N° 3 ISP Domain Name Server Any App UDP Rule valid les plages horaires concernées. En dehors des heures spécifiées, tout accès à Internet sera refusé. Il est également possible d'agir sélectivement sur la(es) règle(s) concernée(s), par exemple interdire l'accès à InternetExplorer, OutlookExpress, MSN Messenger, etc... mais permettre aux programmes Peer to Peer de continuer à fonctionner normalement en laissant la règle N° 3 sur Always.

E. Adresses utiles :

La FAQ en Eng :

http://www.blarp.com/faq/faqmanager.cgi?toc=kerio

Un test complet par le scanner Nessus qui vous permettra de peaufiner vos règles

en fournissant des tips :

https://secure1.securityspace.com/smysecure/login.html

Inscription gratuite. Ensuite exécuter le No Risk Audit (pezut durer plusieurs

heures une fois le scan lancé, laisser la connexion activée)

Liste de ports à autoriser pour certaines applications types (Messenger, serveurs de jeux,etc) : http://www.practicallynetworked.com/sharing/app_port_list.htm

Création de règles à la carte : http://www.pcflank.com/fw_rules_db.htm

Ce petit guide est en grand partie basé sur la FAQ de KPF et l'expérience de nombreux beta-testeurs.

Les différents types de scannings de

ports : tout savoir ou presque sur les

différentes méthodes utilisées par les test en ligne et les hackers.